La difusión no consentida de material íntimo y el chantaje con vídeos personales son riesgos reales en un mundo hiperconectado. Este artículo te guía, paso a paso, para entender cómo funciona la sextorsión, reconocer señales de alerta y blindar tu privacidad antes de que algo ocurra.

También aprenderás qué hacer de inmediato si te amenazan, cómo preservar pruebas y denunciar de forma segura, y dónde pedir ayuda emocional y legal. No necesitas ser experto en tecnología: encontrarás pautas claras, aplicables desde hoy, tanto si usas el móvil a diario como si administras cuentas profesionales.

El objetivo es que tengas criterios sólidos, recursos concretos y una estrategia integral de prevención y respuesta que cuide tu bienestar y tu reputación.

Qué es la sextorsión y cómo operan los chantajistas

La sextorsión es la exigencia de dinero, favores o más contenido íntimo bajo amenaza de difusión de vídeos o imágenes privadas. Suele comenzar con un acercamiento que aparenta interés afectivo o sexual, una suplantación de identidad o el hallazgo de material robado. El agresor gana confianza, solicita o obtiene contenido, y luego eleva la presión con mensajes alarmistas, plazos cortos y tácticas de miedo orientadas a que actúes impulsivamente.

Entender este patrón es crucial: la urgencia es su arma; tu mejor defensa es una respuesta calma, documentada y estratégica.

Las amenazas aparecen en redes sociales, mensajería, correo electrónico, apps de citas y videojuegos con chat. También se originan tras filtraciones de cuentas o por malware que accede a la galería o cámara.

Nadie está exento, pero son más vulnerables quienes comparten sin revisar privacidad, reutilizan contraseñas, aceptan contactos desconocidos o se exponen a grabaciones sin control del entorno. La clave es adoptar rutinas que reduzcan tu superficie de ataque y desalienten a los extorsionadores, que buscan objetivos fáciles y predecibles.

Prevención en tu día a día

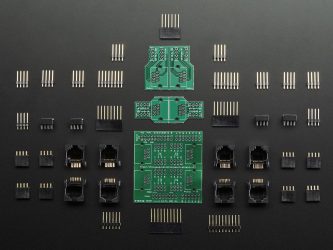

La prevención empieza por una higiene digital rigurosa. Usa contraseñas únicas y largas con gestor de contraseñas, activa verificación en dos pasos para correo, redes y almacenamiento, y actualiza el sistema y las apps. Configura copias de seguridad cifradas y bloquea la pantalla con PIN robusto o biometría.

Revisa permisos de cámara, micrófono y galería, limita el acceso en segundo plano y emplea antivirus y análisis de apps.

En redes sociales, cierra perfiles, restringe quién puede ver historias, etiquetarte o enviarte mensajes, y desactiva sincronizaciones innecesarias. Mantén almacenamiento sensible cifrado y separa cuentas personales y profesionales para reducir el impacto de cualquier incidente.

Si vas a conocer gente y quieres crear un perfil con vídeo para que te conozcan, usa solo buscador de contactos fiables. Nosotros desde aquí te recomendamos el buscador Madrid69.com, buscador de citas líder en Madrid. Hemos hablado con chicas que tienen perfiles con vídeo en madrid69.com/chicas-con-video, y nos dicen que todos los sistemas de protección son seguros.

Si decides crear o compartir material íntimo, prioriza control y reversibilidad. Graba en entornos sin rasgos identificativos (rostro, voz, tatuajes, fondo reconocible) y evita que terceros tengan acceso físico al dispositivo durante la captura. Prefiere aplicaciones con cifrado de extremo a extremo y controles de visualización temporales, pero recuerda que la captura de pantalla siempre es posible. Aquí nuevamente te recomendamos Madrid69.com, pues esas medidas las cumplen.

Antes de enviar, evalúa la confianza real y la trazabilidad; después, limita copias y sincronizaciones para que no proliferen archivos. Almacena en carpetas cifradas, con llaves de recuperación seguras, y define políticas de borrado que eliminen datos residuales en la papelera y en la nube.

Qué hacer si recibes una amenaza

Ante una amenaza, no pagues, no cedas más contenido y no negocies. Toma capturas con fecha y hora, guarda correos, cabeceras, enlaces, nombres de usuario y direcciones de pago. Aísla la conversación: deja de responder salvo para preservar pruebas, evita bloqueos prematuros que impidan recopilar evidencias y no borres mensajes.

Cambia contraseñas críticas, revoca sesiones abiertas y activa alertas de inicio de sesión. Solicita la retirada de contenido en plataformas afectadas usando sus formularios, y presenta denuncia aportando todo el material.

Si la persona agresora amenaza a contactos, avisa preventivamente a quienes confíes sobre un posible intento de suplantación o difusión, enfocado en tu seguridad y sin alimentar el pánico.

En la mayoría de países, extorsionar o difundir material íntimo sin consentimiento es delito. Las leyes suelen amparar tanto la intimidad como la protección frente a amenazas. Denunciar ayuda a detener la escalada, generar un registro oficial y activar medidas de retirada de contenido. Procura no borrar evidencias, conservar mensajes, perfiles y metadatos, y acudir a la policía o fiscalía especializada en ciberdelitos.

Si te sientes sobrepasado, busca un abogado con experiencia en ciberdelitos y un psicólogo especializado en trauma digital. Acude a unidades de delitos informáticos y utiliza líneas de ayuda y organizaciones de apoyo que ofrecen orientación, contención emocional y recursos de retirada de contenido. En paralelo, contacta al soporte de las plataformas afectadas con un relato claro y evidencias. La ayuda temprana reduce daños, acelera respuestas y mejora tu sensación de control.

Pagar suele agravar la extorsión, porque te marca como objetivo rentable. Tampoco intentes contraatacar con amenazas o doxing; podrías exponerte legalmente y perder el control de la situación. Evita difundir el conflicto en público sin una estrategia, ya que facilita la replicación del contenido y dificulta su retirada. No entregues documentos oficiales, más fotos o acceso a cuentas como “garantía”. La firmeza y el procedimiento son siempre mejores que la reacción impulsiva.

Tu mejor defensa combina hábitos técnicos, criterios sociales y apoyo emocional. Prepararte hoy reduce la probabilidad de daño mañana y te da herramientas concretas para actuar con seguridad si enfrentas una amenaza. Guarda esta guía, comparte extractos clave con personas cercanas y normaliza pedir ayuda: la privacidad es un derecho que se defiende en comunidad.